Je gebruikt ze elke dag: wachtwoorden. Voor iedere app, elk account of computersysteem zijn ze nodig.

Wanneer je online boodschappen doet of shopt, inlogt op het computersysteem van je werk of je eigen website wilt bijwerken, je thermostaat een tikje hoger wilt zetten of even lekker wilt gamen.

Gebruik jij (net als velen) voor al je accounts al jaren één en hetzelfde wachtwoord? Realiseer je dat een hacker dan met een gekraakt password enorme schade aan kan richten.

Of bestaat jouw wachtwoord uit een paar letters en cijfers? Bijvoorbeeld de naam van je kind aangevuld met de cijfers van haar geboortejaar? Oei, dan kan een crimineel in luttele minuten jouw wachtwoord achterhalen.

Neem geen risico en investeer tien minuten om dit artikel te lezen. Je ontdekt hoe makkelijk het is om een wachtwoord te kraken (en waarom een sterk wachtwoord zo belangrijk is). Ik geef je tips om een veilig wachtwoord te maken en deel de link waar je kunt checken of dat gelukt is.

Inhoudsopgave

Waar komt ‘wachtwoord’ vandaan?

Wist je dat wachtwoorden voor het eerst grootschalig gebruikt werden door de Romeinen? Het leger koos dagelijks bij zonsopgang een nieuw wachtwoord. Dit werd met kleitabletten verspreid onder de soldaten.

Als een soldaat zich moest identificeren bij een wacht, dan moesten ze het wachtwoord kunnen geven. De naam is dus ook echt van die situatie ‘wachten’ afgeleid.

De verspreiding van wachtwoorden per kleitablet, vergelijkbaar met het noteren van je wachtwoord in een notitieboekje of op een Post-It onder je beeldscherm, is in de huidige tijd natuurlijk niet zo’n goed idee.

Slim: regelmatig van wachtwoord wisselen

Dagelijks wisselen van wachtwoord is wél slim, want een hacker kraakt makkelijke wachtwoorden tegenwoordig binnen enkele minuten!

Als dat gebeurt, ligt jouw gevoelige data al snel op straat. Je wachtwoord kan ook buitgemaakt zijn bij een lek van een website of webshop. Vandaar dat voor elk account een ander wachtwoord aanmaken en ze vaak veranderen ervoor zorgt dat je gegevens en je centen veilig blijven.

Hoe kan een hacker jouw wachtwoord kraken?

Op verschillende manieren achterhalen criminelen een wachtwoord. Soms vereist het weinig tot geen technische kennis van de dader. Bijvoorbeeld omdat de dader makkelijk achter jouw persoonlijke gegevens kan komen via social media. Denk aan geboortedatum, namen van familieleden, etc.

Pas op met openstellen van je social media accounts, waarin iedereen kan zien wanneer je jarig bent en hoe je dochter heet. Beter nog: gebruik geen algemeen bekende datums en namen in je wachtwoorden.

Andere manieren om de wachtwoorden op jouw apparaten te ontfutselen zijn wat ingewikkelder.

Keyloggers

Computerkrakers kunnen stiekem jouw bewegingen volgen met een keylogger. Zo’n keylogger is volkomen legaal. Ouders gebruiken het wel eens ouders om hun internettende kroost in de gaten te houden.

We zien legale keyloggers in hardnekkige spyware veranderen. Zo’n softwareprogramma kan via besmette e-mails, aangetaste downloads of onbetrouwbare wifi-netwerken op je apparaat terechtkomen óf doordat kwaadwillenden een USB-stick in jouw computer steken. Vervolgens registreert het programma op de achtergrond jouw toetsaanslagen en zelfs je muisbewegingen.

Voorkom dat je privé-gegevens zoals creditcardinformatie of rekeningnummers op straat komen te liggen. Houd je browser altijd up-to-date met de laatste beveiligingsupdates. Het is ook slim om goede anti-spyware te installeren op je computer.

Systeem hacken

Door het systeem te hacken van een social media platform, webshop of website kunnen criminelen ineens heel veel wachtwoorden buitmaken. Wil je weten of een van jouw wachtwoorden op straat ligt?

Check waar je direct je wachtwoord moet wijzigen via ‘Have I been pwned?’

Brute Force

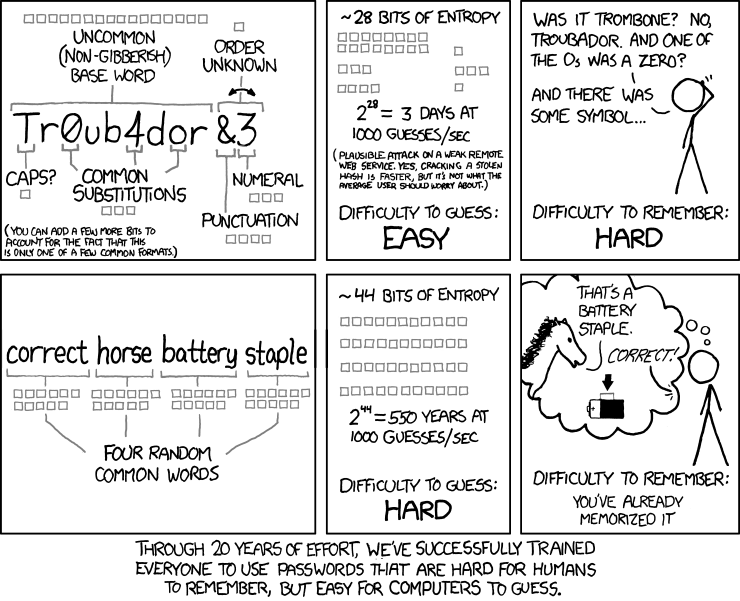

Brute force is misschien wel de meest populaire methode om wachtwoorden te ontcijferen. In rap tempo probeert dit programma om via verschillende bestaande woorden en mogelijke combinaties van cijfers, letters en leestekens binnen te dringen.

Met een capaciteit van twee miljard wachtwoorden per seconde, heeft de computer misschien wel minder dan een seconde nodig om jouw wachtwoord te kraken!

Wil je meer details over hoe Brute Force in zijn werk gaat? De video ‘Hoe kraakt iemand een wachtwoord?’ van De Consumentenbond legt overzichtelijk uit hoeveel tijd het een hacker kost om bepaalde wachtwoorden te ontrafelen.

Leetspeak

H4ll0! Snap jij wat hier staat? Nou, een computer ook. Sommige gebruikers denken slim te zijn door ‘leetspeak’ toe te passen in hun wachtwoorden. Dit houdt in dat je bepaalde klanken in wachtwoorden verandert in letters of cijfers die erop lijken.

Helaas haalt de meeste Brute Force software dit soort fonetische verbasteringen er moeiteloos uit. Het heeft dus geen zin om de ‘E’ in jouw wachtwoord te veranderen in het cijfer ‘3’, want de software herkent deze maskering meteen.

Password dont’s

Met slimme software of computers kunnen hackers snel bij je gegevens. Daarom zijn helaas makkelijk te onthouden wachtwoorden niet geschikt om je data te beschermen. Onder makkelij-ke wachtwoorden verstaan we:

• Leetspeak wachtwoorden, waarbij je karakters vervangt met voor de hand liggende alternatieven (bijvoorbeeld w@chtw00rd).

• Datums van geboorte, trouwen, etc., aangezien deze informatie voor veel mensen makkelijk te vinden is.

• Namen van je moeder, kinderen of je huisdier.

• Een combinatie van informatie zoals je naam plus de woonplaats of een geboortedatum (ook gemakkelijk te kraken).

• Bestaande woorden uit het woordenboek. Hackers laten volledige woordenboeken los op wachtwoorden, in verschillende talen en zelfs achterstevoren gespeld.

• Woorden samengevoegd met simpele cijfercombinaties zoals ‘123’ of ‘987’. Deze worden ook binnen een mum van tijd geraden.

Nu je weet waar je op moet letten en wat je vooral niet moet doen, vraag je je vast en zeker af hoe het dan wel moet. Onze tips voor je op een rij.

Zo maak je een sterk wachtwoord

Er zijn een aantal manieren om een sterke variant van jouw toegangscode te bedenken. Ik geef je een aantal handvatten voor het creëren van een goed wachtwoord.

Lange wachtwoorden zijn beter

Een langer wachtwoord is moeilijker te kraken. Als je een hoofdletter, kleine letter, cijfer en teken gebruik, voegt elk extra teken ongeveer honderd nieuwe mogelijkheden toe. Een sterk wacht-woord is minimaal acht tekens lang. Let erop dat het niet uit één heel woord bestaat.

Maak een wachtzin

Lange wachtwoorden zijn moeilijker te onthouden dan korte. Daarom is het misschien eenvoudiger een zin te gebruiken in plaats van een woord. Bijvoorbeeld: ‘Ik Hou Van Langharige Honden’. Voeg vervolgens nog wat leestekens en cijfers toe en jouw wachtzin wordt nog veiliger. Bijvoorbeeld: ‘Ik Hou Van 2 Langharige Honden!’

Maak geen wachtzinnen van bekende zinnen of gezegden, want, net als bij woorden, haalt een programma die er moeiteloos uit.

Varieer

Het is niet verstandig altijd dezelfde wachtwoorden te gebruiken. Met een simpel trucje zorg je voor een andere toegangscode voor elke website. Voeg drie of vier letters toe die iets zeggen over de website of dienst waarvoor je de wachtzin gebruikt. Bij Gmail voeg je de letters ‘gma’ toe en bij WordPress de letters ‘wor’. Zo weet je altijd welke code je waar moet gebruiken.

Wijzig regelmatig

Misschien is het een open deur, maar het is belangrijk dat je je wachtwoord regelmatig wijzigt om hackers buiten de deur te houden. Wij raden je aan om ze tenminste twee keer per jaar te wijzi-gen.

Tweestapsauthenticatie

Een wachtwoord is niet de enige manier om jezelf te identificeren. Je maakt jouw beveiliging zelfs sterker door meerdere vormen van authenticatie toe te passen. De app ‘Google Authenticator’ is een ideaal hulpmiddel hiervoor.

Bij deze vorm van verificatie is alleen jouw toegangscode niet voldoende digitaal in te breken. Je hebt ook een code nodig die de app genereert. Deze codes zijn slechts een korte tijd geldig.

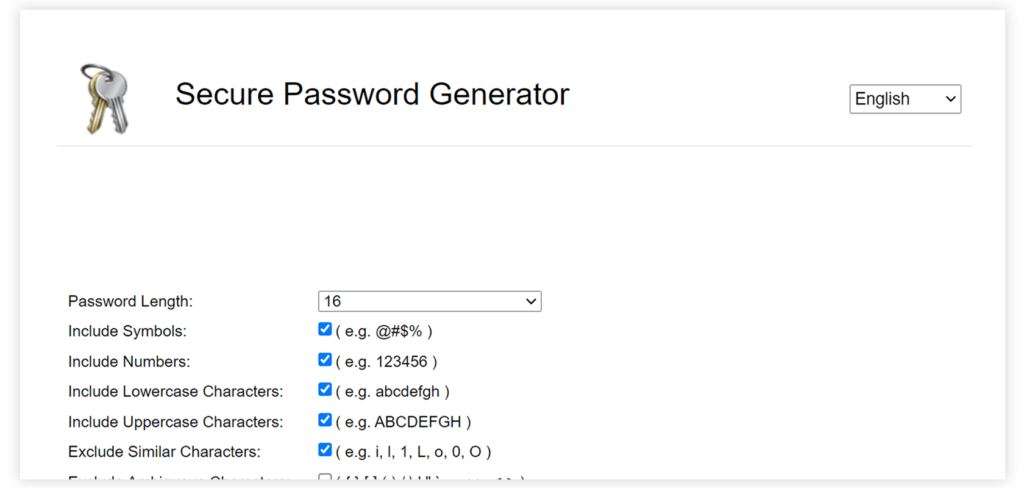

Wachtwoordgenerator

Kun je nog wel wat hulp gebruiken bij het maken van een sterk wachtwoord? Schakel een online (gratis) tool in om het denkwerk voor jou doen.

• Online Wachtwoord Generator

• Password Generator

• Wissel je wachtwoord

Sommige websites waar je een wachtwoord moet aanmaken, geven aan of je gekozen wachtwoord sterk is. Zo’n handig hulpmiddel is niet altijd beschikbaar. Toch kun je zelf ook checken of jouw wachtwoord sterk genoeg is. Wachtwoordbewust en Veiliginternetten helpen je daarbij.

Gebruik een wachtwoordmanager om je wachtwoord te onthouden

Nu je sterke wachtwoorden weet te maken, is het zaak dat je ze onthoudt. Je kunt dat in het blote hoofd stampen of ergens op een vel papier schrijven, maar er zijn ook digitale oplossingen voor. Ook over je wachtwoorden beheren heb ik een paar tips voor je.

Wachtwoord onthouden

Je hebt nu een wachtwoord dat zo sterk is als staal, maar als je het niet kunt onthouden, heb je er natuurlijk nog niets aan. Hier enkele tips om te zorgen dat je jouw code wel onthoudt.

• Verzin een ezelsbruggetje. Gebruik bijvoorbeeld een acroniem. Een acroniem is een woord dat je vormt met de eerste letters van andere woorden. Het acroniem voor ‘Handig Opgeslagen Informatie’ is ‘HOI’. Andersom kan het ook. ‘Mti3-nov1’ lijkt een moeilijk te onthouden wachtwoord, maar niet als je bedenkt dat het staat voor ‘Mijn trouwdatum is 3 november 2001’.

• Oefen het wachtwoord vaak. Net zoals je jouw pincode op den duur uit je hoofd leert, zul je na veel oefening ook jouw wachtwoord moeiteloos opdreunen.

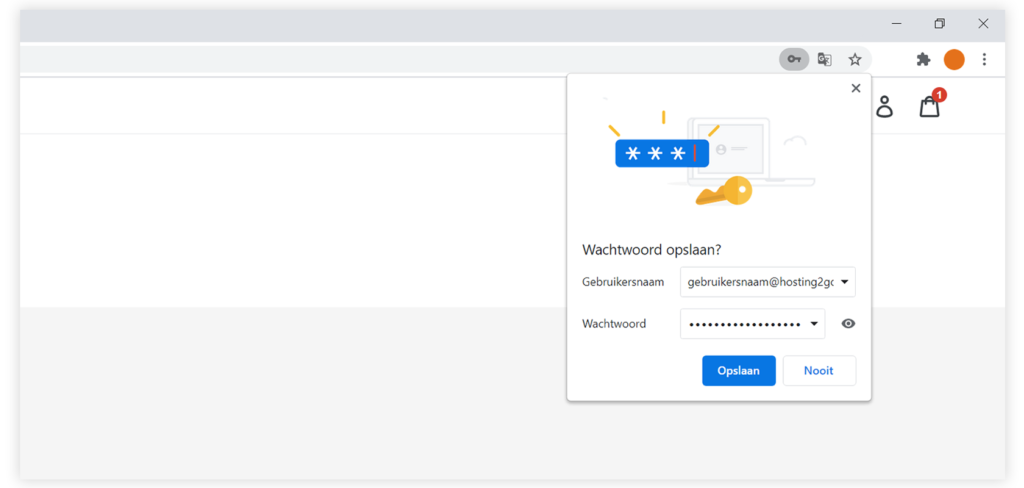

Wachtwoord opslaan in digitale tools

Lukt het niet om al jouw toegangscodes op deze manier te onthouden? De tools LastPass, 1Password en KeePass helpen jou graag uit de brand. Je hoeft vervolgens alleen de toegangscode van deze tool nog maar te onthouden.

Ook operating systemen zoals Windows, MacOS, iOS en Android en verschillende browsers bieden vaak de mogelijkheid om de wachtwoorden voor je te onthouden.

Wachtwoord opslaan op papier

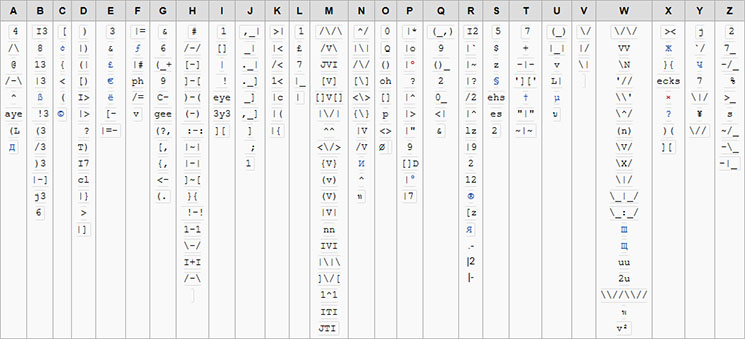

Wil je je wachtwoorden ondanks de veiligheidsrisico’s toch ergens opschrijven? Doe dit dan ge-codeerd! Plaats voor elk teken bijvoorbeeld het teken naar rechts op het toetsenbord.

Je wachtwoord ‘Bekers09’ wordt dan ‘Nrlrtd-0’.

Wachtwoorden verwijderen

Stop je met een account? Zeg dan niet alleen het account zelf op, maar verwijder ook het wachtwoord op papier en in de digitale tools.

Gebruiken we in de toekomst ook nog wachtwoorden?

Of we in de toekomst nog wachtwoorden gebruiken, hangt af van de ontwikkeling van de techniek. Op veel apparaten krijg je nu al toegang met je vingerafdruk, gezichtsherkenning of picture password.

Bij deze laatste toepassing log je in met een set vaste bewegingen over een afbeelding van je keuze (Gestures van Microsoft).

Daarnaast gebruiken organisaties steeds vaker de eerder genoemde 2-stapsverificatie, zoals bij betaaldiensten en het inloggen met DigiD. Vergeet niet dat je toch vaak een wachtwoord nodig hebt als back-up.

Je gaat natuurlijk zorgvuldig om met je gegevens en verwacht dat apps en online accounts dat ook doen. Daarom is het belangrijk dat jij aandacht besteedt aan sterke passwords.

Maak ze niet te ingewikkeld voor jezelf, maar wel voor hackers. Verander je wachtwoorden regelmatig en gebruik digitale hulpmiddelen.